ДИПЛОМНА РОБОТА

магістра

Моделювання ефективності комплексної системи захисту автоматизованих інформаційних ресурсів комерційного банку

Дніпропетровськ

2009

ЗМІСТ

ВСТУП

РОЗДІЛ 1. СУТНІСТЬ ТА СТРУКТУРА СИСТЕМ ЗАХИСТУ ІНФОРМАЦІЇ В АВТОМАТИЗОВАНИХ СИСТЕМАХ

1.1 Законодавче поле функціонування систем захисту інформації в автоматизованих системах в Україні

1.2 Аналіз існуючих теоретико-практичних розробок по створенню систем захисту інформацїі в автоматизованих системах

1.3 Методика комплексної оцінки профілів захищеності інформації в автоматизованих системах

РОЗДІЛ 2. АНАЛІЗ СТРУКТУРИ ТА ЗАХИСТУ ІНФОРМАЦІЙНИХ ПОТОКІВ В АВТОМАТИЗОВАНІЙ БАНКІВСКІЙ СИСТЕМІ (АБС) АКБ «ПРОМІНВЕСТБАНК»

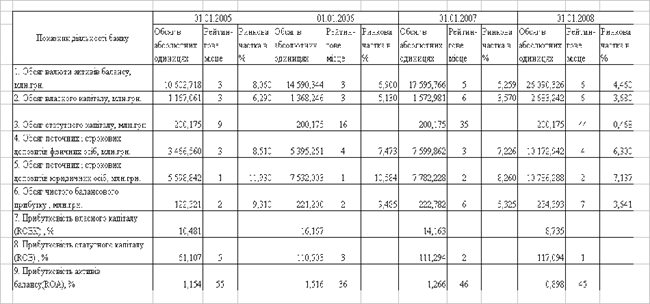

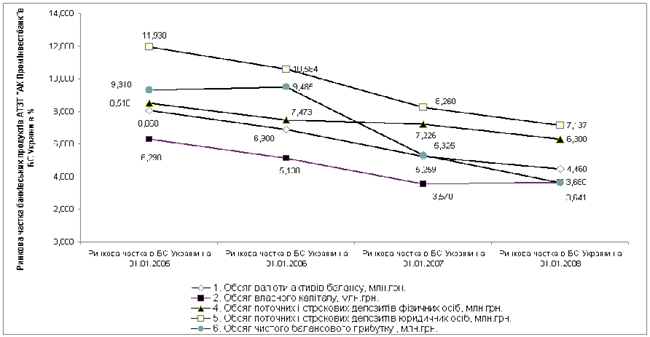

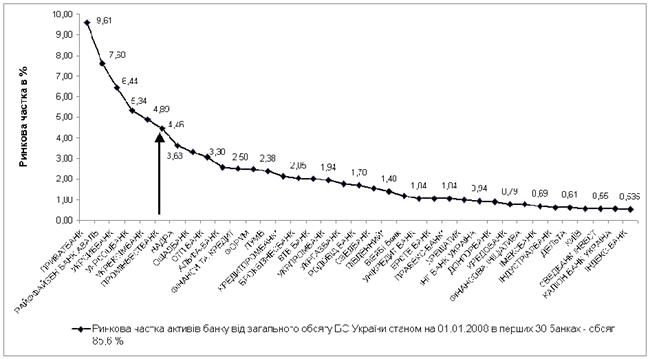

2.1 Характеристика діяльності АТЗТ “АК ПРОМІНВЕСТБАНК” за 2004 – 2009 роки

2.2 Стисла структура банківських послуг АТЗТ «АК Промінвестбанк» та загроз виконання функціональних задач в АБС банку

2.3 Структура та захист інформаційних потоків в центральній автоматизованій системі «Операційний день банку»

2.4 Структура та захист інформаційних потоків в внутрішньобанківській міжфілійній платіжній системі

2.5 Структура та захист інформаційних потоків в міжбанківських платіжних системах в Національній (СЕП НБУ) та іноземній (SWIFT) валютах

2.6 Структура та захист інформаційних потоків в платіжних системах банківських автоматів обслуговування пластикових платіжних карт

2.7 Структура та захист інформаційних потоків в телекомунікаційній системі віддаленого управління рахунками клієнтів «Клієнт-Банк», «Інтернет-Банкінг»

2.8 Структура та захист інформаційних потоків в системах «електронної пошти» (міжбанківська пошта НБУ, внутрішньобанківська пошта Проінвестбанку, глобальна Інтернет-пошта)

РОЗДІЛ 3. ПОБУДОВА МОДЕЛІ СИСТЕМНОЇ ІНТЕГРАЦІЇ МОДУЛІВ ЗАХИСТУ ІНФОРМАЦІЙНИХ ПОТОКІВ В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ

3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку

3.2 Інформаційне та програмне забезпечення систем захисту інформації в інформаційних блоках АБС банку

3.3 Пропозиції по впровадженню програмного продукту «Модель системної інтеграції модулів захисту інформації в АБС банку»

3.4 Оцінка рівня вразливості банківської інформації за результатами тестової роботи моделі системної інтеграції модулів захисту інформації в АБС АКБ „Промінвестбанк”

ВИСНОВКИ

ВИКОРИСТАНИХ ДЖЕРЕЛ

ДОДАТКИ

ВСТУП

Інформаційні ресурси держави або суспільства в цілому, а також окремих організацій і фізичних осіб являють собою певну цінність, мають відповідне матеріальне вираження і вимагають захисту від різноманітних за своєю сутністю впливів, які можуть призвести до зниження цінності інформаційних ресурсів. Впливи, які призводять до зниження цінності інформаційних ресурсів, називаються несприятливими. Потенційно можливий несприятливий вплив називається загрозою.

Захист інформації, що обробляється в автоматизованих системах (АС), полягає в створенні і підтримці в дієздатному стані системи заходів, як технічних (інженерних, програмно-апаратних), так і нетехнічних (правових, організаційних), що дозволяють запобігти або ускладнити можливість реалізації загроз, а також знизити потенційні збитки. Іншими словами, захист інформації спрямовано на забезпечення безпеки оброблюваної інформації і АС в цілому, тобто такого стану, який забезпечує збереження заданих властивостей інформації і АС, що її обробляє. Система зазначених заходів, що забезпечує захист інформації в АС, називається комплексною системою захисту інформації.

Актуальність теми дипломної роботи полягає в необхідності розробки комплексних моделей захисту інформації в автоматизованих системах обробки банківської інформації, оскільки на сьогоднішній день наступає новий етап автоматичних систем банківського самобслуговування, в якому персонал банку все менше приймає участь у банківських транзакціях, а паперова інформація банківських платіжних документів все більше заміщується системою кодованих комп’ютерних файлів з «електронним підписом», що є єдиними носіями інформації про здійснені банківські операції.

Об’єктом дипломного дослідження є система захисту інформації в окремих банківських блоках накопичення, обробки та збереження інформації про клієнтів та їх операції в АКБ «Промінвестбанк».

Предметом дипломного дослідження є проведення аналізу побудови систем захисту інформації в банківських АРМ та АІС АКБ «Промінвестбанк» з великою територіально-ієрархічною побудовою банківських підрозділів на території України.

Метою дипломного дослідження є оцінка рівня захищеності інформації в автоматизованих системах АКБ «Промінвестбанк» та надання пропозицій по побудові комплексної системи захисту інформації в автоматизованих системах АКБ «Промінвестбанк» на базі програмних продуктів інтегрованого моніторингу результатів роботи комплексу АРМ та АІС банку.

Згідно з метою та завданнями на виконання дипломної роботи проведені наступні дослідження:

1. В першому розділі дипломної роботи проаналізовані теоретичні визначення сутності та структури систем захисту інформації в автоматизованих системах:

- Законодавче поле функціонування систем захисту інформації в автоматизованих системах в Україні;

- Аналіз існуючих теоретико-практичних розробок по створенню систем захисту інформацїі в автоматизованих системах;

- Методика комплексної оцінки профілів захищеності інформації в автоматизованих системах.

2. В другому розділі дипломної роботи проведений аналіз структури та захисту інформаційних потоків в автоматизованій банківській системі АКБ «Промінвестбанк»:

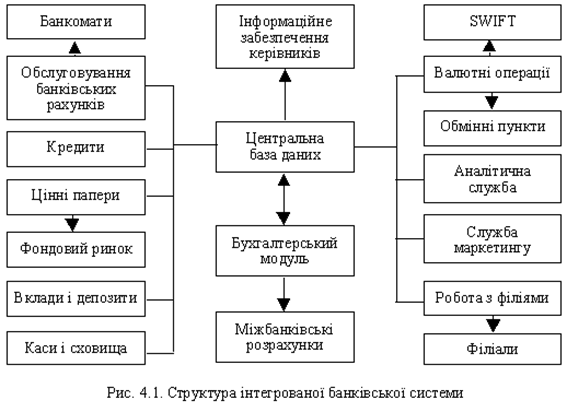

- Загальний аналіз структурно-функціональних задач відокремлених підрозділів і систем автоматичного надання банківських послуг;

- Структура та захист інформаційних потоків в центральній автоматизованій системі «Операційний день банку»

- Структура та захист інформаційних потоків в внутрішньобанківській міжфілійній платіжній системі;

Структура та захист інформаційних потоків в міжбанківських платіжних системах в Національній (СЕП НБУ) та іноземній (SWIFT) валютах

Структура та захист інформаційних потоків в платіжних системах банківських автоматів обслуговування пластикових платіжних карт;

Структура та захист інформаційних потоків в телекомунікаційній системі віддаленого управління рахунками клієнтів «Клієнт-Банк», «Інтернет- Банкінг» ;

- Структура та захист інформаційних потоків в системах «електронної пошти» (міжбанківська пошта НБУ, внутрішньобанківська пошта Проін-вестбанку, глобальна Інтернет-пошта);

3. В третьому розділі дипломної роботи запропонована модель системної інтеграції модулів захисту інформаційних потоків в АБС АКБ «Промінвестбанк» та проведена оцінка рівня вразливості існуючої системи захисту інформації в банку:

- проаналізовані задачі системної інтеграції автономних систем захисту інформації в окремих блоках банківських АБС;

- проаналізований склад та рівень інтерфейсної взаємодії окремих блоків захисту інформації;

- запропонована схема-алгоритм моделі комплексної системи інтеграції захисту інформації в АБС банку;

-проведена тестова оцінка вразливості банківської інформації за результатами роботи модуля системної інтеграції окремих блоків захисту інформації;

- обґрунтована економічна доцільність проектних пропозицій по впровадженню моделі системної інтеграції модулів захисту інформації в АБС банку.

Методами дипломного дослідження є – структурний аналіз потоків інформації, побудова алгоритмічної схеми системи захисту інформації в окремих потоках інформації, розробка програмного забезпечення блоків системної інтеграції систем захисту інформації.

Інформаційно-методологічними джерелами дипломного дослідження були Закони України, нормативно-інструктивні документи Національного банку України, ДСТСЗІ СБУ, монографії з питань банківської справи та банківської діяльності, звітність АКБ «Промінвестбанк» за 2003 – 2008 роки, опублікована в поточних та річних звітах на офіційному Інтернет-сайті банку.

Практична цінність отриманих результатів дипломного дослідження полягає в отриманні об’єктивних показників необхідності та ефективності впровадження комплексної системи захисту інформації в автоматизованих системах АКБ «Промінвестбанк».

Впровадження пропозицій і рекомендацій проведеного дипломного дослідження в комерційному банку дозволить:

суттєво підвищити якість моніторингу роботи систем захисту інформації (криптозахист, антивірусний захист, захист доступу до інформації, технічний захист обладнання мережі класу АС-2, програмний захист комп’ютерів мережі класу АС-2 від неліцензійного пограмного забезпечення та технологічних збоїв т інш.) на базі комплексної системи захисту інформації в автоматизованих системах банку;

підготувати банк до масового впровадження автоматів банківського самообслуговування та зменшити ризик несанкціонованого втручання в роботу систем обробки банківської інформації;

побудувати систему ієрархічних резервних сховищ банківської інформації, які дозволяють на протязі 1-2 суток відновити роботу аби-якого зруйнованого відділення банку без втрат клієнтської та банківської інформації;

побудувати систему розподілених серверів обробки інформації та розподілених баз транзакцій, що дозволить на протязі робочого «Операційного дня» автоматично використовувати інформаційну систему банка територіальним філіям та відділенням при виході з ладу одного з найближчих серверів обробки інформації;

побудувати систему розподілених серверів обробки інформації та розподілених баз транзакцій, що дозволить цілодобово банкоматам, POS-терміналам та системам грошових переказів автоматично використовувати інформаційну систему банка при виході з ладу одного з найближчих серверів обробки інформації;

побудувати надійну систему захисних міжмережевих шлюзів між комп’ютерними мережами банку класу АС-2 та клієнтськими терміналами системи «Клієнт-банк» та «Інтернет-банкінг», які працюють через глобальну мережу класу АС-3;

побудувати надійну систему антивірусного захисту в комп’ютерній мережі банками класа АС-2;

здійснювати надійну авторизацію та аутентифікацію користувачів та комп’ютерів в мережі класу АС-2, а також своєчасно сповіщати про появу в мережі несанкціонованого обладнання з’єднання мереж АС-2 та АС-3 за радіоканалами мобільних операторів зв’язку;

контролювати появу на локальних станціях мережі АС-2 нових пристроїв та програм несанкціонованого доступу до інформації та її витоку;

РОЗДІЛ 1

СУТНІСТЬ ТА СТРУКТУРА СИСТЕМ ЗАХИСТУ ІНФОРМАЦІЇ В АВТОМАТИЗОВАНИХ СИСТЕМАХ

1.1 Законодавче поле функціонування систем захисту інформації в автоматизованих системах в Україні

Згідно Закону України „Про інформацію” [ 1] - об'єктами інформаційних відносин є документована або публічно оголошувана інформація про події та явища в галузі політики, економіки, культури, охорони здоров'я, а також у соціальній, екологічній, міжнародній та інших сферах.

Основними видами інформаційної діяльності є одержання, використання, поширення та зберігання інформації:

1. Одержання інформації - це набуття, придбання, накопичення відповідно до чинного законодавства України документованої або публічно оголошуваної інформації громадянами, юридичними особами або державою.

2. Використання інформації - це задоволення інформаційних потреб громадян, юридичних осіб і держави.

3. Поширення інформації - це розповсюдження, обнародування, реалізація у встановленому законом порядку документованої або публічно оголошуваної інформації.

4. Зберігання інформації - це забезпечення належного стану інформації та її матеріальних носіїв.

Режим доступу до інформації - це передбачений правовими нормами порядок одержання, використання, поширення і зберігання інформації. За режимом доступу інформація поділяється на відкриту інформацію та інформацію з обмеженим доступом. Інформація з обмеженим доступом за своїм правовим режимом поділяється на конфіденційну і таємну.

Конфіденційна інформація - це відомості, які знаходяться у володінні, користуванні або розпорядженні окремих фізичних чи юридичних осіб і поширюються за їх бажанням відповідно до передбачених ними умов.

Згідно главою 10 Закону України «Про банки та банківську діяльність» [5] («Банківська таємниця та конфіденційність»):

1. Банківська таємниця (стаття 60)

Інформація щодо діяльності та фінансового стану клієнта, яка стала відомою банку у процесі обслуговування клієнта та взаємовідносин з ним чи третім особам при наданні послуг банку і розголошення якої може завдати матеріальної чи моральної шкоди клієнту, є банківською таємницею.

Банківською таємницею, зокрема, є:

1) відомості про банківські рахунки клієнтів, у тому числі кореспондент-ські рахунки банків у Національному банку України;

2) операції, які були проведені на користь чи за дорученням клієнта, здійснені ним угоди;

3) фінансово-економічний стан клієнтів;

4) системи охорони банку та клієнтів;

5) інформація про організаційно-правову структуру юридичної особи - клієнта, її керівників, напрями діяльності;

6) відомості стосовно комерційної діяльності клієнтів чи комерційної таємниці, будь-якого проекту, винаходів, зразків продукції та інша комерційна інформація;

7) інформація щодо звітності по окремому банку, за винятком тієї, що підлягає опублікуванню;

8) коди, що використовуються банками для захисту інформації.

Інформація про банки чи клієнтів, що збирається під час проведення банківського нагляду, становить банківську таємницю.

Положення цієї статті не поширюються на узагальнену по банках інформацію, яка підлягає опублікуванню. Перелік інформації, що підлягає обов'язковому опублікуванню, встановлюється Національним банком України та додатково самим банком на його розсуд.

Національний банк України видає нормативно-правові акти з питань зберігання, захисту, використання та розкриття інформації, що становить банківську таємницю, та надає роз'яснення щодо застосування таких актів.

2. Зобов'язання щодо збереження банківської таємниці (стаття 61)

Банки зобов'язані забезпечити збереження банківської таємниці шляхом:

1) обмеження кола осіб, що мають доступ до інформації, яка становить банківську таємницю;

2) організації спеціального діловодства з документами, що містять банківську таємницю;

3) застосування технічних засобів для запобігання несанкціонованому доступу до електронних та інших носіїв інформації;

4) застосування застережень щодо збереження банківської таємниці та відповідальності за її розголошення у договорах і угодах між банком і клієнтом.

Службовці банку при вступі на посаду підписують зобов'язання щодо збереження банківської таємниці. Керівники та службовці банків зобов'язані не розголошувати та не використовувати з вигодою для себе чи для третіх осіб конфіденційну інформацію, яка стала відома їм при виконанні своїх службових обов'язків.

3. Порядок розкриття банківської таємниці (стаття 62)

Інформація щодо юридичних та фізичних осіб, яка містить банківську таємницю, розкривається банками:

1) на письмовий запит або з письмового дозволу власника такої інформації;

2) на письмову вимогу суду або за рішенням суду;

3) органам прокуратури України, Служби безпеки України, Міністерства внутрішніх справ України, Антимонопольного комітету України - на їх письмову вимогу стосовно операцій за рахунками конкретної юридичної особи або фізичної особи - суб'єкта підприємницької діяльності за конкретний проміжок часу;

4) органам Державної податкової служби України на їх письмову вимогу з питань оподаткування або валютного контролю стосовно операцій за рахунками конкретної юридичної особи або фізичної особи - суб'єкта підприємницької діяльності за конкретний проміжок часу;

5) спеціально уповноваженому органу виконавчої влади з питань фінансового моніторингу на його письмову вимогу стосовно додаткової інформації про фінансову операцію, що стала об'єктом фінансового моніторингу;

6) органам державної виконавчої служби на їх письмову вимогу з питань виконання рішень судів стосовно стану рахунків конкретної юридичної особи або фізичної особи - суб'єкта підприємницької діяльності.

Довідки по рахунках (вкладах) у разі смерті їх власників надаються банком особам, зазначеним власником рахунку (вкладу) в заповідальному розпорядженні банку, державним нотаріальним конторам або приватним нотаріусам, іноземним консульським установам по справах спадщини за рахунками (вкладами) померлих власників рахунків (вкладів).

Банку забороняється надавати інформацію про клієнтів іншого банку, навіть якщо їх імена зазначені у документах, угодах та операціях клієнта.

Банк має право надавати загальну інформацію, що становить банківську таємницю, іншим банкам в обсягах, необхідних при наданні кредитів, банківських гарантій.

Обмеження стосовно отримання інформації, що містить банківську таємницю, передбачені цією статтею, не поширюються на службовців Національного банку України або уповноважених ними осіб, які в межах повноважень, наданих Законом України "Про Національний банк України", здійснюють функції банківського нагляду або валютного контролю.

Згідно „Правил зберігання, захисту, використання та розкриття банків-ської таємниці” [15] Національний банк України наполягає на виконанні банками наступних вимог:

1. Під час роботи з документами, що містять банківську таємницю, на електронних носіях банки мають забезпечити дотримання таких вимог:

а) позначка грифа "Банківська таємниця" до інформації та даних в електронному вигляді, що мають визначений формат і обробляються автоматизованими системами, а також до лістингів програмних модулів не додається. Для текстових повідомлень, які створюються, обробляються, передаються та зберігаються в електронному вигляді, наявність позначки грифа "Банківська таємни-ця" є обов'язковою;

б) автоматизовані системи, які обробляють інформацію, що містить бан-ківську таємницю, мають створюватися банками таким чином, щоб обмежити доступ користувачів лише в межах, що необхідні для виконання їх службових обов'язків.

Автоматизовані системи оброблення інформації повинні мати вбудовану систему захисту інформації, яку неможливо відключити або здійснити оброблення інформації, минаючи її.

Автоматизовані системи оброблення інформації, що містить банківську таємницю, які працюють у режимі реального часу (on-line), повинні мати таку архітектуру, за якої користувачі не мають прямого доступу до конфіденційних даних у базі даних і можуть отримувати доступ лише через сервер застосувань, що здійснює сувору автентифікацію запитів.

Автоматизовані системи повинні здійснювати обов'язкову реєстрацію всіх спроб доступу та інших критичних подій у системі в захищеному від модифікації електронному журналі;

в) приймання та реєстрація інформації визначеного формату, що містить банківську таємницю, в електронному вигляді технологічними АРМ автоматизованих систем здійснюється згідно з технологічними схемами проходження інформації безпосередньо на відповідних робочих місцях з використанням вбу-дованої в ці технологічні АРМ системи захисту інформації;

г) передавання інформації, яка містить банківську таємницю, електрон-ною поштою або в режимі on-line здійснюється лише в захищеному (зашифрованому) вигляді з контролем цілісності та з обов'язковим наданням підтвердження про її надходження з електронним підписом отримувача з використанням засобів захисту;

ґ) роздрукування документів з грифом "Банківська таємниця" у технологічних АРМ здійснюється згідно з технологічними схемами роботи відповідних АРМ банку. На роздрукованих документах проставляється гриф "Банківська таємниця" і вони обліковуються згідно з вимогами щодо обліку паперових док-ументів.

У разі відправлення даних на електронному носії додається супровідний лист у письмовій формі з грифом "Банківська таємниця", у якому зазначаються дані про вміст носія.

Отримання інформації з баз даних технологічних АРМ нештатними засобами забороняється.

Програмні модулі передаються і обліковуються на електронних носіях інформації з обов'язковим супровідним листом з грифом "Банківська таємни-ця".

Лістинги програм захисту інформації, що містять банківську таємницю, повинні зберігатися банком на захищених серверах або електронних носіях.

Формування архівів в електронному вигляді здійснюється згідно з технологічними схемами оброблення документів, а також вимогами нормативно-правових актів Національного банку України (далі - Національний банк). Архіви зберігаються на серверах або зовнішніх носіях у захищеному вигляді із забезпеченням контролю цілісності інформації під час роботи з архівними доку-ментами.

2. Для здійснення своїх функцій Національний банк має право безоплатно одержувати від банків інформацію, що містить банківську таємницю, та пояснення стосовно отриманої інформації і проведених операцій.

3. Особливості розкриття інформації, що містить банківську таємницю, Держфінмоніторингу - банки зобов'язані інформувати Уповноважений орган про:

- операції, які підлягають обов'язковому фінансовому моніторингу (стаття 5 Закону України "Про запобігання та протидію легалізації (відмиванню) дохо-дів, одержаних злочинним шляхом");

- операції клієнта за наявності мотивованої підозри, що вони здійснюються з метою легалізації (відмивання) доходів, одержаних злочинним шляхом (частина шоста статті 8 Закону України "Про запобігання та протидію легалізації (відмиванню) доходів, одержаних злочинним шляхом");

- операції, щодо яких у банку є або повинні бути підозри, що вони пов'я-зані, мають відношення або призначені для фінансування тероризму (частина сьома статті 8 Закону України "Про запобігання та протидію легалізації (відмиванню) доходів, одержаних злочинним шляхом");

- осіб, які здійснюють фінансову операцію, що підлягає фінансовому моніторингу, та її характер у разі прийняття рішення про відмову від забезпечення здійснення цієї операції (частина друга статті 7 Закону України "Про запобігання та протидію легалізації (відмиванню) доходів, одержаних злочинним шляхом");

- операції клієнта, щодо якого в банку є мотивовані підозри про надання ним недостовірної інформації, що стосується його ідентифікації (частина п'ята статті 64 Закону про банки);

- закриття рахунку клієнта на підставі рішення уповноваженого державного органу про скасування державної реєстрації юридичної особи-клієнта або скасування державної реєстрації суб'єкта підприємницької діяльності - фізичної особи клієнта (частина дев'ята статті 64 Закону про банки);

- зупинення фінансової операції, якщо її учасником або вигодоодержувачем є особа, яку включено до переліку осіб, пов'язаних із здійсненням терористичної діяльності (частина перша статті 121 Закону України "Про запобігання та протидію легалізації (відмиванню) доходів, одержаних злочинним шляхом").

Згідно Закону України „Про захист інформації в інформаційно-телекому-нікаційних системах „ [2], основна термінологія систем захисту інформації використовує наступні поняття:

- блокування інформації в системі - дії, внаслідок яких унеможливлюєть-ся доступ до інформації в системі;

- виток інформації - результат дій, внаслідок яких інформація в системі стає відомою чи доступною фізичним та/або юридичним особам, що не мають права доступу до неї;

- власник інформації - фізична або юридична особа, якій належить право власності на інформацію;

- власник системи - фізична або юридична особа, якій належить право власності на систему;

- доступ до інформації в системі - отримання користувачем можливості обробляти інформацію в системі;

- захист інформації в системі - діяльність, спрямована на запобігання несанкціонованим діям щодо інформації в системі;

- знищення інформації в системі - дії, внаслідок яких інформація в системі зникає;

- інформаційна (автоматизована) система - організаційно-технічна система, в якій реалізується технологія обробки інформації з використанням технічних і програмних засобів;

- інформаційно-телекомунікаційна система - сукупність інформаційних та телекомунікаційних систем, які у процесі обробки інформації діють як єдине ціле;

- комплексна система захисту інформації - взаємопов'язана сукупність організаційних та інженерно-технічних заходів, засобів і методів захисту інформації;

- користувач інформації в системі (далі - користувач) - фізична або юридична особа, яка в установленому законодавством порядку отримала право доступу до інформації в системі;

- криптографічний захист інформації - вид захисту інформації, що реалі-зується шляхом перетворення інформації з використанням спеціальних (ключових) даних з метою приховування/відновлення змісту інформації, підтвердження її справжності, цілісності, авторства тощо;

- несанкціоновані дії щодо інформації в системі - дії, що провадяться з порушенням порядку доступу до цієї інформації, установленого відповідно до законодавства;

- обробка інформації в системі - виконання однієї або кількох операцій, зокрема: збирання, введення, записування, перетворення, зчитування, зберігання, знищення, реєстрації, приймання, отримання, передавання, які здійснюються в системі за допомогою технічних і програмних засобів;

- порушення цілісності інформації в системі - несанкціоновані дії щодо інформації в системі, внаслідок яких змінюється її вміст;

- порядок доступу до інформації в системі - умови отримання користува-чем можливості обробляти інформацію в системі та правила обробки цієї інформації;

- телекомунікаційна система - сукупність технічних і програмних засобів, призначених для обміну інформацією шляхом передавання, випромінювання або приймання її у вигляді сигналів, знаків, звуків, рухомих або нерухомих зображень чи в інший спосіб;

- технічний захист інформації - вид захисту інформації, спрямований на забезпечення за допомогою інженерно-технічних заходів та/або програмних і технічних засобів унеможливлення витоку, знищення та блокування інформа-ції, порушення цілісності та режиму доступу до інформації.

Об'єктами захисту в системі є інформація, що обробляється в ній, та програмне забезпечення, яке призначено для обробки цієї інформації.

Суб'єктами відносин, пов'язаних із захистом інформації в системах, є:

- власники інформації;

- власники системи;

- користувачі;

- спеціально уповноважений центральний орган виконавчої влади з питань організації спеціального зв'язку та захисту інформації і підпорядковані йому регіональні органи.

На підставі укладеного договору або за дорученням власник інформації може надати право розпоряджатися інформацією іншій фізичній або юридичній особі - розпоряднику інформації.

На підставі укладеного договору або за дорученням власник системи може надати право розпоряджатися системою іншій фізичній або юридичній особі - розпоряднику системи.

Порядок доступу до інформації, перелік користувачів та їх повноваження стосовно цієї інформації визначаються власником інформації.

У випадках, передбачених законом, доступ до інформації в системі може здійснюватися без дозволу її власника в порядку, встановленому законом.

Власник системи забезпечує захист інформації в системі в порядку та на умовах, визначених у договорі, який укладається ним із власником інформації, якщо інше не передбачено законом. Власник системи на вимогу власника інформації надає відомості щодо захисту інформації в системі.

Відповідальність за забезпечення захисту інформації в системі покладається на власника системи.

Вимоги до забезпечення захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом, встановлюються Кабінетом Міністрів України.

Спеціально уповноважений центральний орган виконавчої влади з питань організації спеціального зв'язку та захисту інформації:

- розробляє пропозиції щодо державної політики у сфері захисту інформації та забезпечує її реалізацію в межах своєї компетенції;

- визначає вимоги та порядок створення комплексної системи захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом;

- організовує проведення державної експертизи комплексних систем захисту інформації, експертизи та підтвердження відповідності засобів технічного і криптографічного захисту інформації;

- здійснює контроль за забезпеченням захисту інформації, яка є власністю держави, або інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом.

Особливості захисту інформації в системах, які забезпечують банківську діяльність, встановлюються Національним банком України.

Згідно вимог Кабінету Міністрів України в «Правилах забезпечення захисту інформації в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах” [10] виставлені наступні вимоги до побудови систем захисту інформації:

1. Для забезпечення захисту інформації з обмеженим доступом, вимога щодо захисту якої встановлена законом, в інформаційних, телекомунікаційних та інформаційно-телекомунікаційних системах (далі - система) повинні обов’язково виконуватися настпуні процедури:

- автентифікація - процедура встановлення належності користувачеві інформації в системі (далі - користувач) пред'явленого ним ідентифікатора;

- ідентифікація - процедура розпізнавання користувача в системі як правило за допомогою наперед визначеного імені (ідентифікатора) або іншої апріорної інформації про нього, яка сприймається системою.

2. Відкрита інформація під час обробки в системі повинна зберігати цілісність, що забезпечується шляхом захисту від несанкціонованих дій, які можуть призвести до її випадкової або умисної модифікації чи знищення.

3. Під час обробки конфіденційної і таємної інформації повинен забезпечуватися її захист від несанкціонованого та неконтрольованого ознайомлення, модифікації, знищення, копіювання, поширення.

4. Доступ до конфіденційної інформації надається тільки ідентифікованим та автентифікованим користувачам. Спроби доступу до такої інформації неідентифікованих осіб чи користувачів з не підтвердженою під час автентифікації відповідністю пред'явленого ідентифікатора повинні блокуватися.

5. Забезпечення захисту в системі таємної інформації, що не становить державну таємницю, здійснюється згідно з вимогами до захисту конфіденційної інформації.

6. У системі здійснюється обов'язкова реєстрація:

- результатів ідентифікації та автентифікації користувачів;

- результатів виконання користувачем операцій з обробки інформації;

- спроб несанкціонованих дій з інформацією;

- фактів надання та позбавлення користувачів права доступу до інформації та її обробки;

- результатів перевірки цілісності засобів захисту інформації.

Забезпечується можливість проведення аналізу реєстраційних даних виключно користувачем, якого уповноважено здійснювати управління засобами захисту інформації і контроль за захистом інформації в системі (адміністратор безпеки).

Реєстрація здійснюється автоматичним способом, а реєстраційні дані захищаються від модифікації та знищення користувачами, які не мають повноважень адміністратора безпеки.

Реєстрація спроб несанкціонованих дій з інформацією, що становить державну таємницю, а також конфіденційної інформації про фізичну особу, яка законом віднесена до персональних даних, повинна супроводжуватися повідомленням про них адміністратора безпеки.

7. Ідентифікація та автентифікація користувачів, надання та позбавлення їх права доступу до інформації та її обробки, контроль за цілісністю засобів захисту в системі здійснюється автоматизованим способом.

8. Передача конфіденційної і таємної інформації з однієї системи до іншої здійснюється у зашифрованому вигляді або захищеними каналами зв'язку згідно з вимогами законодавства з питань технічного та криптографічного захисту інформації.

9. Порядок підключення систем, в яких обробляється конфіденційна і таємна інформація, до глобальних мереж передачі даних визначається законодавством.

10. У системі здійснюється контроль за цілісністю програмного забезпечення, яке використовується для обробки інформації, запобігання несанкціонованій його модифікації та ліквідація наслідків такої модифікації.

Контролюється також цілісність програмних та технічних засобів захисту інформації. У разі порушення їх цілісності обробка в системі інформації припиняється.

11. Для забезпечення захисту інформації в системі створюється комплексна система захисту інформації (далі - система захисту), яка призначається для захисту інформації від:

- витоку технічними каналами, до яких належать канали побічних електромагнітних випромінювань і наведень, акустично-електричні та інші канали, що утворюються під впливом фізичних процесів під час функціонування засобів обробки інформації, інших технічних засобів і комунікацій;

- несанкціонованих дій з інформацією, у тому числі з використанням комп'ютерних вірусів;

- спеціального впливу на засоби обробки інформації, який здійснюється шляхом формування фізичних полів і сигналів та може призвести до порушення її цілісності та несанкціонованого блокування.

Захист інформації від несанкціонованих дій, у тому числі від комп'ютерних вірусів, забезпечується в усіх системах.

Захист інформації від спеціального впливу на засоби обробки інформації забезпечується в системі, якщо рішення про необхідність такого захисту прийнято власником (розпорядником) інформації.

12. Організація та проведення робіт із захисту інформації в системі здійснюється службою захисту інформації, яка забезпечує визначення вимог до захисту інформації в системі, проектування, розроблення і модернізацію системи захисту, а також виконання робіт з її експлуатації та контролю за станом захищеності інформації.

Служба захисту інформації утворюється згідно з рішенням керівника організації, що є власником (розпорядником) системи.

13. Захист інформації на всіх етапах створення та експлуатації системи здійснюється відповідно до розробленого службою захисту інформації плану захисту інформації в системі.

План захисту інформації в системі містить:

- завдання захисту, класифікацію інформації, яка обробляється в системі, опис технології обробки інформації;

- визначення моделі загроз для інформації в системі;

- основні вимоги щодо захисту інформації та правила доступу до неї в системі;

- перелік документів, згідно з якими здійснюється захист інформації в системі;

- перелік і строки виконання робіт службою захисту інформації.

14. Виконавцем робіт із створення системи захисту може бути суб'єкт господарської діяльності або орган виконавчої влади, який має ліцензію або дозвіл на право провадження хоча б одного виду робіт у сфері технічного захисту інформації, необхідність проведення якого визначено технічним завданням на створення системи захисту.

Для проведення інших видів робіт з технічного захисту інформації, на провадження яких виконавець не має ліцензії (дозволу), залучаються співвиконавці, що мають відповідні ліцензії.

Якщо для створення системи захисту необхідно провести роботи з криптографічного захисту інформації, виконавець повинен мати ліцензії на провадження виду робіт у сфері криптографічного захисту інформації або залучати співвиконавців, що мають відповідні ліцензії.

15. У системі, яка складається з кількох інформаційних та (або) телекомунікаційних систем, ці Правила можуть застосовуватися до кожної складової частини окремо.

1.2 Аналіз існуючих теоретико-практичних розробок по створенню систем захисту інформацїі в автоматизованих системах

Основна нормативна термінологія в галузі систем захисту інформації наведена в ДСТУ 3396.2-97 - ДЕРЖАВНИЙ СТАНДАРТ УКРАЇНИ „Захист інформації. Технічний захист інформації. Терміни та визначення” [17].

Загальні положення щодо захисту інформації комп’ютерних системах від несанкціонованого доступу наведені в нормативному документі НД ТЗІ 1.1-002-99 [ 19], який визначає методологічні основи (концепцію) вирішення зав-дань захисту інформації в комп'ютерних системах і створення нормативних і методологічних документів, регламентуючих питання:

- визначення вимог щодо захисту комп'ютерних систем від несанкціонованого доступу;

- створення захищених комп'ютерних систем і засобів їх захисту від несанкціонованого доступу;

- оцінки захищеності комп'ютерних систем і їх придатностi для вирішення завдань споживача.

У цьому НД ТЗІ та інших нормативних документах по захисту інформації в автоматизованих системах використовуються наступні позначення і скорочення:

АС — автоматизована система;

БД — база даних;

ЕОМ — електронно-обчислювальна машина;

КЗЗ — комплекс засобів захисту;

КС — комп'ютерна система;

КСЗІ — комплексна система захисту інформації;

НД — нормативний документ;

НД СТЗІ — нормативний документ системи технічного захисту інформації;

НСД — несанкціонований доступ;

ОС — обчислювальна система;

ПЕМВН — побічні електромагнітні випромінювання і наводи;

ПЗ — програмне забезпечення;

ПЗП — постійний запам’ятовуючий пристрій;

ПРД — правила розмежування доступу;

ТЗІ — технічний захист інформації.

Автоматизована система являє собою організаційно-технічну систему, що об'єднує обчислювальну систему, фізичне середовище, персонал і оброблювану інформацію (малюнок). Прийнято розрізняти два основних напрями ТЗІ в АС — це захист АС і оброблюваної інформації від несанкціонованого доступу і захист інформації від витоку технічними каналами (оптичними, акустичними, захист від витоку каналами побічних електромагнiтних випромінювань і наводів).

З точки зору методологiї в проблемі захисту інформації від НСД слід виділити два напрями:

- забезпечення і оцінка захищеності інформації в АС, що функціонують;

- реалізація та оцінка засобів захисту, що входять до складу компонентів, з яких будується обчислювальна система АС (програмних продуктів, засобів обчислювальної техніки і т. ін.), поза конкретним середовищем експлуатації.

Кінцевою метою всіх заходів щодо захисту інформації, які реалізуються, є забезпечення безпеки інформації під час її обробки в АС. Захист інформації повинен забезпечуватись на всіх стадіях життєвого циклу АС, на всіх технологічних етапах обробки інформації і в усіх режимах функціонування. Життєвий цикл АС включає розробку, впровадження, експлуатацію та виведення з експлуатації.

Рис.1.1. – Структура захисту інформації в автоматизованій системі [19]

Обчислювальна система автоматизованої системи являє собою сукупність апаратних засобів, програмних засобів (в тому числі програм ПЗП), призначених для обробки інформації. Кожний з компонентів ОС може розроблятись і надходити на ринок як незалежний продукт. Кожний з цих компонентів може реалiзовувати певні функції захисту інформації, оцінка яких може виконуватись незалежно від процесу експертизи АС і має характер сертифікації. За підсумками сертифікації видаєтся сертифікат відповідності реалізованих засобів захисту певним вимогам (критеріям). Наявність сертифіката на обчислювальну систему АС або її окремі компоненти може полегшити процес експертизи АС.

Як в процесі експертизи, так і сертифікації оцінка реалізованих функцій захисту інформації виконується відповідно до встановлених критеріїв. Ці критерії встановлюються НД ТЗІ 2.5-004-99 "Критерії оцінки захищеності інформації в комп'ютерних системах від несанкціонованого доступу " (далі — Критерії) [21]. З метою уніфікації критеріїв і забезпечення можливості їх застосування як в процесі експертизи АС (тобто оцінки функцій захисту інформації, реалізованих ОС автоматизованої системи, що реально функціонують), так і в процесі сертифікації програмно-апаратних засобів поза конкретним середовищем експлуатації, обидві ці категорії об'єднуються поняттям комп'ютерна система. Під КС слід розуміти представлену для оцінки сукупність програмно-апаратних засобів

1

?

.

Як КС можуть виступати: ЕОМ загального призначення або персональна ЕОМ; операційна система; прикладна або iнструментальна програма (пакет програм); КЗЗ, що окремо поставляється, або підсистема захисту від НСД, наприклад, мережа, яка являє собою надбудову над ОС; локальна обчислювальна мережа, як сукупність апаратних засобів, ПЗ, що реалізує протоколи взаємодій, мережевої операційної системи і т. ін., ОС автоматизованої системи, яка реально функціонує, в найбільш загальному випадку – сама АС або її частина.

Інформація в КС існує у вигляді даних, тобто представляється в формалiзованому вигляді, придатному для обробки. Тут і далі під обробкою слід розуміти як власне обробку, так і введення, виведення, зберігання, передачу і т. ін. (ДСТУ 2226-93). Далі терміни «інформація» і «дані« використовуються як синоніми.

Інформація для свого існування завжди вимагає наявності носiя. Як носiй інформації може виступати поле або речовина. В деяких випадках у вигляді носiя інформації може розглядатися людина. Втрата інформацією своєї цінності (порушення безпеки інформації) може статися внаслідок переміщення інформації або зміни фізичних властивостей носiя.

При аналізі проблеми захисту від НСД інформації, яка може циркулювати в КС, як правило, розглядаються лише інформаційні об'єкти, що служать приймальниками/джерелами інформації, і інформаційні потоки (порції інформації, що пересилаються між об'єктами) безвідносно до фізичних характеристик їх носiїв.

Загрози оброблюваної в АС інформації залежать від характеристик ОС, фізичного середовища, персоналу і оброблюваної інформації. Загрози можуть мати або об'єктивну природу, наприклад, зміна умов фізичного середовища (пожежі, повені і т. і.) чи відмова елементів ОС, або суб'єктивну, наприклад, помилки персоналу чи дії зловмисника. Загрози, що мають суб'єктивну природу, можуть бути випадковими або навмисними. Спроба реалізації загрози називається атакою.

Із всієї множини способів класифікації загроз найпридатнішою для аналізу є класифікація загроз за результатом їх впливу на інформацію, тобто порушення конфіденційності, цілісності і доступності інформації.

Інформація зберігає конфіденційність, якщо дотримуються встановлені правила ознайомлення з нею. Інформація зберігає цілісність, якщо дотримуються встановлені правила її модифікацiї (видалення). Інформація зберігає доступність, якщо зберігається можливість ознайомлення з нею або її модифікацiї відповідно до встановлених правил упродовж будь-якого певного (малого) проміжку часу. Загрози, реалізація яких призводить до втрати інформацією якої-небудь з названих властивостей, відповідно є загрозами конфіденційності, цілісності або доступності інформації.

Загрози можуть впливати на інформацію не безпосередньо, а опосередковано. Наприклад, втрата КС керованостi може призвести до нездатностi КС забезпечувати захист інформації і, як результат, до втрати певних властивостей оброблюваної інформації.

Під політикою безпеки інформації слід розуміти набір законів, правил, обмежень, рекомендацій і т. ін., які регламентують порядок обробки інформації і спрямовані на захист інформації від певних загроз. Термін "політика безпеки" може бути застосовано щодо організації, АС, ОС, послуги, що реалізується системою (набору функцій), і т. ін. Чим дрібніше об'єкт, відносно якого застосовується даний термін, тим конкретнішими і формальніше стають правила. Далі для скорочення замість словосполучення "політика безпеки інформації" може використовуватись словосполучення "політика безпеки", а замість словосполучення "політика безпеки інформації, що реалізується послугою" — "політика послуги" і т. ін.

Політика безпеки інформації в АС є частиною загальної політики безпеки організації і може успадковувати, зокрема, положення державної політики у галузі захисту інформації. Для кожної АС політика безпеки інформації може бути індивідуальною і може залежати від технології обробки інформації, що реалізується, особливостей ОС, фізичного середовища і від багатьох інших чинників. Тим більше, одна й та ж сама АС може реалiзовувати декілька різноманітних технологій обробки інформації. Тоді і політика безпеки інформації в такій АС буде складеною і її частини, що відповідають різним технологіям, можуть істотно відрізнятись.

Політика безпеки повинна визначати ресурси АС, що потребують захисту, зокрема установлювати категорії інформації, оброблюваної в АС. Мають бути сформульовані основні загрози для ОС, персоналу, інформації різних категорій і вимоги до захисту від цих загроз. Як складові частини загальної політики безпеки інформації в АС мають існувати політики забезпечення конфіденційності, цілісності і доступності оброблюваної інформації. Відповідальність персоналу за виконання положень політики безпеки має бути персонiфікована.

Політика безпеки інформації, що реалізуються різними КС будуть відрізнятися не тільки тим, що реалізовані в них функції захисту можуть забезпечувати захист від різних типів загроз, але і в зв'язку з тим, що ресурси КС можуть істотно відрізнятись. Так, якщо операційна система оперує файлами, то СУБД має справу із аписами, розподіленими в різних файлах.

Частина політики безпеки, яка регламентує правила доступу користувачів і процесів до ресурсів КС, складає правила розмежування доступу.

Комп'ютерна система, як правило, складається з безлічі компонентів. Деякі з компонентів можуть бути спеціально призначені для реалізації політики безпеки (наприклад, засоби ізоляції процесів або керування потоками інформації). Інші можуть впливати на безпеку опосередковано, наприклад, забезпечувати функціонування компонентів першого типу. І, нарешті, треті можуть взагалі не бути задіяні під час вирішення завдань забезпечення безпеки. Множина всіх компонентів перших двох типів називається комплексом засобів захисту.

Іншими словами, КЗЗ — це сукупність всіх програмно-апаратних засобів, в тому числі програм ПЗП, задіяних під час реалізації політики безпеки. Частина КС, що складає КЗЗ, визначається розробником. Будь-який компонент КС, який внаслідок якого-небудь впливу здатний спричинити порушення політики безпеки, повинен розглядатись як частина КЗЗ.

Комплекс засобів захисту розглядає ресурси КС як об'єкти і керує взаємодією цих об'єктів відповідно до політики безпеки інформації, що реалізується. Як об'єкти ресурси характеризуються двома аспектами: логічне подання (зміст, семантика, значення) і фізичне (форма, синтаксис). Об'єкт характеризується своїм станом, що в свою чергу характеризується атрибутами і поводженням, яке визначає способи зміни стану. Для різних КС об'єкти можуть бути різні. Наприклад, для СУБД в якості об'єктів можна розглядати записи БД, а для операційної системи — процеси, файли, кластери, сектори дисків, сегменти пам'яті і т. ін. Все, що підлягає захисту відповідно до політики безпеки, має бути визначено як об'єкт.

При розгляді взаємодії двох об'єктів КС, що виступають як приймальники або джерела інформації, слід виділити пасивний об'єкт, над яким виконується операція, і активний об'єкт, який виконує або ініціює цю операцію. Далі розглядаються такі типи об'єктів КС: об'єкти-користувачі, об'єкти-процеси і пасивні об'єкти. Прийнятий у деяких зарубіжних документах термін "суб'єкт" є суперпозицією об'єкта-користувача і об'єкта-процеса.

Об'єкти-користувачі і об'єкти-процеси є такими тільки всередині конкретного домену — ізольованої логічної області, всередині якої об'єкти володіють певними властивостями, повноваженнями і зберігають певні відносини. В інших доменах об'єкти залишаються в пасивному стані. Це дозволяє одному об'єкту-процесу керувати іншим об'єктом-процесом або навіть об'єктом-користувачем, оскільки останній залишається "пасивним" з точки зору керуючого об'єкта. Іншими словами, об'єкти можуть знаходитись в одному з трьох різних станів: об'єкт-користувач, об'єкт-процес і пасивний об'єкт. Перехід між станами означає, що об'єкт просто розглядається в іншому контексті.

Пасивний об'єкт переходить в стан об'єкта-користувача, коли iндивiд (фізична особа-користувач) «входить» в систему. Цей об'єкт-користувач виступає для КЗЗ як образ фізичного користувача. Звичайно, за цим процесом іде активізація об'єкта-процесу за ініціативою користувача. Цей об'єкт-процес є керуючим для пасивних об'єктів всередині домену користувача. Об'єкти-користувачі, об'єкти-процеси і пасивні об'єкти далі позначаються просто як користувачі, процеси і об'єкти, відповідно.

Взаємодія двох об'єктів КС (звернення активного об'єкта до пасивного з метою одержання певного виду доступу) приводить до появи потоку інформації між об'єктами і/або зміни стану системи. Як потік інформації розглядається будь-яка порція інформації, що передається між об'єктами КС.

Під несанкціонованим доступом (НСД) слід розуміти доступ до інформації з використанням засобів, включених до складу КС, що порушує встановлені ПРД. Несанкціонований доступ може здійснюватись як з використанням штатних засобів, тобто сукупності програмно-апаратного забезпечення, включеного до складу КС розробником під час розробки або системним адміністратором в процесі експлуатації, що входять у затверджену конфiгурацію КС, так і з використанням програмно-апаратних засобів, включених до складу КС зловмисником.

До основних способів НСД відносяться:

- безпосереднє звертання до об'єктів з метою одержання певного виду доступу;

- створення програмно-апаратних засобів, що виконують звертання до об'єктів в обхід засобів захисту;

- модифікація засобів захисту, що дозволяє здійснити НСД;

- впровадження в КС програмних або апаратних механізмів, що порушують структуру і функції КС і дозволяють здійснити НСД.

Під захистом від НСД, звичайно, слід розуміти діяльність, спрямовану на забезпечення додержання ПРД шляхом створення і підтримки в дієздатному станi системи заходів із ахисту інформації. Поняття (термін) захист від НСД є сталим і тому використовується в цьому НД і документах, що на ньому базуються. Проте зміст даного поняття дещо вужчий, ніж коло питань, що розглядаються. Так, політика безпеки КС може містити вимоги щодо забезпечення доступності інформації, які, наприклад, регламентують, що КС має бути стійка до відмов окремих компонентів. Цю вимогу не можна віднести до ПРД, проте її реалізація здійснюється засобами, що входять до складу КЗЗ. Тому система НД щодо захисту інформації в КС від НСД охоплює коло питань, пов'язаних з створенням і підтримкою в дієздатному станi системи заходів, що спрямовані на забезпечення додержання вимог політики безпеки інформації під час її обробки в КС.

Як порушник розглядається особа, яка може одержати доступ до роботи з включеними до складу КС засобами. Порушники класифікуються за рівнем можливостей, що надаються їм штатними засобами КС. Виділяються чотири рівні цих можливостей. Класифікація є iєрархічною, тобто кожний наступний рівень включає в себе функціональні можливості попереднього:

- перший рівень визначає найнижчий рівень можливостей проведення діалогу з КС — можливість запуску фіксованого набору завдань (програм), що реалізують заздалегідь передбачені функції обробки інформації;

- другий рівень визначається можливістю створення і запуску власних програм з новими функціями обробки iнформації;

- третій рівень визначається можливістю управління функціонуванням КС, тобто впливом на базове програмне забезпечення системи і на склад і конфігурацію її устаткування;

- четвертий рівень визначається всім обсягом можливостей осіб, що здійснюють проектування, реалізацію і ремонт апаратних компонентів КС, аж до включення до складу КС власних засобів з новими функціями обробки інформації.

Припускається, що в своєму рівні порушник — це фахівець вищої кваліфікації, який має повну інформацію про КС і КЗЗ.

Така класифікація порушників є корисною для використання в процесі оцінки ризиків, аналізу вразливості системи, ефективності існуючих і планових заходів захисту.

Основні принципи забезпечення захисту інформації полягають в наступ-ному [21]:

1. Планування захисту і керування системою захисту

Для забезпечення безпеки інформації під час її обробки в АС створюється КСЗІ, процес управління якою повинен підтримуватись протягом всього життєвого циклу АС. На стадії розробки метою процесу управління КСЗІ є створення засобів захисту, які могли б ефективно протистояти ймовірним загрозам і забезпечували б надалі дотримання політики безпеки під час обробки інформації. На стадії експлуатації АС метою процесу управління КСЗІ є оцінка ефективності створеної КСЗІ і вироблення додаткових (уточнюючих) вимог для доробки КСЗІ з метою забезпечення її адекватності при зміні початкових умов (характеристик ОС, оброблюваної інформації, фізичного середовища, персоналу, призначення АС, політики безпеки і т. ін.).

На кожному етапі мають бути виконані збирання і підготовка даних, їх аналіз і прийняття рішення. При цьому результати виконаного на певному етапі аналізу і прийняті на їх підставі рішення нарівні з уточненими вимогами слугують вихідними даними для аналізу на наступному етапі. На будь-якій стадії або будь-якому етапі може постати необхідність уточнення початкових умов і повернення на більш раннi етапи.

Створення КСЗІ має починатись з аналізу об'єкта захисту і можливих загроз. Передусім мають бути визначені ресурси АС, що підлягають захисту. Загрози мають бути визначені в термінах ймовірності їх реалізації і величини можливих збитків. На підставі аналізу загроз, існуючих в системі вразливостей, ефективності вже реалізованих заходів захисту для всіх ресурсів, що підлягають захисту, мають бути оцінені ризики. Ризик являє собою функцію ймовірності реалізації певної загрози, виду і величини завданих збитків. Величина ризику може бути виражена в грошовому вимірі або у вигляді формальної оцінки (високий, низький і т. ін.). На підставі виконаної роботи мають бути вироблені заходи захисту, перетворення яких в життя дозволило б знизити рівень остаточного ризику до прийнятного рівня. Підсумком даного етапу робіт повинна стати сформульована або скоригована політика безпеки.

На підставі проведеного аналізу ризиків сформульованої політики безпеки розробляється план захисту, який включає в себе опис послідовності і змісту всіх стадій і етапів життєвого циклу КСЗІ, що мають відповідати стадіям і етапам життєвого циклу АС. Вартість заходів щодо захисту інформації має бути адекватною розміру можливих збитків.

2. Основні принципи керування доступом

2.1 Безперервний захист

Захист інформації повинен забезпечуватись протягом всього періоду її існування. З моменту створення об'єкта КС або його імпорту до системи і аж до його знищення або експорту з системи всі запити на доступ до об'єкта і об'єкта на доступ до інших об'єктів мають контролюватися КЗЗ.

Перший аспект, що випливає з цього принципу, — це необхідність того, щоб абсолютно всі запити на доступ до об'єктів контролювались КЗЗ і не існувало можливості обминути цей контроль (одержати доступ в обхід КЗЗ). Для захисту об'єктів КЗЗ повинен в першу чергу забезпечувати свою цілісність і керованість.

Другим аспектом є те, що особливе значення набуває визначення діючих за умовчанням правил, які визначають початкові умови, за яких починається існування об'єкта всередині КС.

2.2 Атрибути доступу

Для реалізації політики безпеки КЗЗ повинен забезпечити ізоляцію об'єктів всередині сфери управління і гарантувати розмежування запитів доступу і керування потоками інформації між об'єктами. Для цього з об'єктами КС має бути пов'язана інформація, що дозволяла б КЗЗ iдентифікувати об'єкти і перевіряти легальність запитів доступу. Як така інформація є атрибути доступу.

Кожний об'єкт КС повинен мати певний набір атрибутів доступу, який включає унікальний iдентифікатор та іншу інформацію, що визначає його права доступу і/або права доступу до нього. Атрибут доступу — термін, що використовується для опису будь-якої інформації, яка використовується при керуванні доступом і зв'язана з користувачами, процесами або пасивними об'єктами. Відповідність атрибутів доступу і об'єкта може бути як явною, так і неявною. Атрибути доступу об'єкта є частиною його подання в КС.

Коли користувачі або процеси намагаються одержати доступ до пасивних об'єктів, механізми, що реалізують керування доступом, на підставі політики безпеки і перевірки атрибутів доступу можуть "прийняти рішення" про легальність запиту. Використовуючи набір атрибутів доступу відповідно до прийнятої політики безпеки, можна реалізувати довірче керування доступом, адміністративне, контроль за цілісністю та інші види керування доступом.

Для відображення функціональностi КС у простір, в якому не розглядаються права власності, використовується концепція матриці доступу. Матриця доступу являє собою таблицю, уздовж кожного виміру якої відкладені iдентифікатори об'єктів КС, а в якості елементів матриці виступають дозволені або заборонені режими доступу. Матриця доступу може бути двомірною (наприклад, користувачі/пасивні об'єкти або процеси/пасивні об'єкти) або тримірною (користувачі/процеси/пасивні об'єкти). Матриця доступу може бути повною, тобто містити вздовж кожної з осей iдентифікатори всіх існуючих на даний час об'єктів КС даного типу, або частковою. Повна тримірна матриця доступу дозволяє точно описати, хто (iдентифікатор користувача), через що (iдентифікатор процесу), до чого (iдентифікатор пасивного об'єкта), який вид доступу може одержати.

2.3 Довірче і адміністративне керування доступом

Під довірчим керуванням доступом слід розуміти таке керування, при якому засоби захисту дозволяють звичайним користувачам управляти (довіряють керування) потоками інформації між іншими користувачами і об'єктами свого домену (наприклад, на підставі права володіння об'єктами), тобто призначення і передача повноважень не вимагають адміністративного втручання.

Адміністративне керуванням доступом — це таке керування, при якому засоби захисту дозволяють управляти потоками інформації між користувачами і об'єктами тільки спеціально авторизованим користувачам. Прикладом реалізації адміністративного керуванням доступом може служити механізм, коли у вигляді атрибутів доступу використовуються мітки, що відображають міру конфіденційності інформації (об'єкта) і рівень допуску користувача. Таким чином, КЗЗ на підставі порівняння міток об'єкта і користувача може визначити, чи є користувач, що запитує інформацію, авторизованим користувачем.

Система, що реалізує адміністративне керування доступом, повинна гарантувати, що потоки інформації всередині системи установлюються адміністратором і не можуть бути змінені звичайним користувачем. З іншого боку, система, що реалізує довірче керування доступом, дозволяє звичайному користувачеві модифікувати, в т. ч. створювати нові потоки інформації всередині системи.

Створення додаткових потоків інформації може бути зумовлене: модифікацією атрибутів доступу користувача, процесу або пасивного об'єкта; створенням нових об'єктів (включаючи копіювання існуючих); експортом або імпортом об'єктів.

Сталість атрибутів доступу

Якщо система реалізує адміністративне керування доступом, то звичайний користувач не повинен мати можливості ні за яких умов змінювати атрибути доступу об'єкта. Таким чином, якщо політика потоків інформації, створена адміністратором, визначає, що два користувача не можуть розділяти (спільно використовувати) інформацію, то жоден з них не спроможний передати іншому користувачеві свої повноваження щодо доступу до існуючого об'єкта.

І навпаки, система, що реалізує довірче керування доступом, може, наприклад, відповідно до політики безпеки надати звичайному користувачеві можливість змінювати атрибути доступу об'єкта, що належить йому.

Створення нових об'єктів

Якщо система реалізує адміністративне керування доступом і політика потоків інформації, створена адміністратором, визначає, що два користувачі не можуть розділяти інформацію, то жоден з них не повинен бути спроможний створити об'єкт, доступний іншому. Додатково повинні існувати правила для визначення (завдання) атрибутів доступу, що мають присвоюватись об'єкту, одержаному копіюванням існуючого.

І навпаки, система, що реалізує довірче керування доступом, може відповідно до політики безпеки надати звичайному користувачеві можливість влаштовувати атрибути доступу для знову створеного об'єкту. Наприклад, система може дозволяти творцю об'єкта зазначати користувачів, що можуть мати права доступу до об'єкта.

Експорт і імпорт об'єктів

Якщо система реалізує адміністративне керування доступом, то атрибути доступу об'єкта мають зберігатись під час його експорту на зовнішній носiй. Додатково повинні існувати правила для присвоєння атрибутів доступу імпортованому об'єкту.

І навпаки, система, що реалізує довірче керування доступом, може надати можливість експортувати об'єкт без збереження атрибутів доступу. Додатково може існувати можливість імпорту звичайним користувачем об'єкта з наступним присвоєнням йому атрибутів доступу на розсуд користувача. Проте, навіть відповідно до політики довірчого керування доступом, атрибути доступу об'єкта під час виконання деяких операцій, наприклад, під час його резервного копіювання, мають зберігатися. Якщо об'єкт буде коли-небудь відновлено з резервної копії, то його атрибути доступу також мають бути відновлені.

2.4 Забезпечення персональної відповідальності

Кожний співробітник з персоналу АС має бути ознайомлений з необхід-ними положеннями політики безпеки і нести персональну відповідальність за їх додержання. Політика безпеки повинна установлювати обов'язки співробітни-ків, особливо тих, що мають адміністративні повноваження, і види відповідальності за невиконання цих обов'язків. Як правило, це забезпечується в рамках організаційних заходів безпеки.

Однак, коли користувач працює з КС, то система розглядає його не як фізичну особу, а як об'єкт, якому притаманні певні атрибути і поводження. Для забезпечення ефективності організаційних заходів необхiдна підтримка з боку програмно-аппаратних засобів. Комплекс засобів захисту КС повинен забезпечувати реєстрацію дій об'єктів-користувачів щодо використання ресурсів системи, а також інших дій і подій, які так або інакше можуть вплинути на дотри-мання реалізованої КС політики безпеки.

Система повинна надавати користувачам, що мають адміністративні пов-новаження, можливість проглядати та аналізувати дані реєстрації, що представ-ляються у вигляді журналів реєстрації, виявляти небезпечні з точки зору полі-тики безпеки події, встановлювати їх причини і користувачів, відповідальних за порушення політики безпеки.

3. Послуги безпеки

З точки зору забезпечення безпеки інформації КС або КЗЗ можна розгля-дати як набір функціональних послуг. Кожна послуга являє собою набір функ-цій, що дозволяють протистояти деякій множині загроз.

Існує певний перелік послуг, які на підставі практичного досвіду визнані “корисними” для забезпечення безпеки інформації. Вимоги до реалізації даних послуг наведені в НД ТЗІ 2.5-004-99. Вимоги до функціональних послуг розбиті на чотири групи, кожна з яких описує вимоги до послуг, що забезпечують за-хист від загроз одного з чотирьох основних типів: конфіденційності, цілісності, доступності та спостереженостi.

Згідно з Критеріями, кожна послуга може включати декілька рівнів. Чим вище рівень послуги, тим повніше забезпечується захист від певного виду заг-роз. Для кожної послуги повинна бути розроблена політика безпеки, яка буде реалізована КС. Політика безпеки має визначати, до яких об'єктів застосову-ється послуга. Ця визначена підмножина об'єктів називається захищеними об'єктами відносно даної послуги.

4. Гарантії

Крім функціональних критеріїв, що дозволяють оцінити наявність послуг безпеки в КС, Критерії містять критерії гарантій, які дозволяють оцінити корек-тність реалізації послуг. Критерії гарантій включають вимоги до архітектури КЗЗ, середовища розробки, послідовностi розробки, випробування КЗЗ, сере-довища функціонування і експлуатаційної документації. В Критеріях вводиться сім рівнів гарантій, які є iєрархічними. Iєрархiя рівнів гарантій відбиває посту-пово наростаючу міру упевненості в тому, що послуги, які надаються, дозволя-ють протистояти певним загрозам, а механізми, що їх реалізують, в свою чергу, коректно реалізовані, і можуть забезпечити очікуваний споживачем рівень захищеності інформації під час експлуатації КС.

Гарантії забезпечуються як в процесі розробки, так і в процесі оцінки. В процесі розробки гарантії забезпечуються діями розробника щодо забезпечення правильності (коректностi) розробки. В процесі оцінки гарантії забезпечуються шляхом перевірки додержання розробником вимог Критеріїв, аналізу докумен-тації, процедур розробки і постачання, а також іншими діями експертів, які проводять оцінку.

Основні принципи реалізації програмно-технічних засобів захисту інфор-мації полягають в наступному [21]:

1. Функції і механізми захисту

Основними завданнями засобів захисту є ізоляція об'єктів КС всередині сфери керування, перевірка всіх запитів доступу до об'єктів і реєстрація запитів і результатів їх перевірки і/або виконання. З одного боку, будь-яка елементарна функція будь-якої з послуг, що реалізуються засобами захисту, може бути віднесена до функцій ізоляції, перевірки або реєстрації. З іншого боку, будь-яка з функцій, що реалізуються засобами захисту, може бути віднесена до функцій забезпечення конфіденційності, цілісності і доступності інформації або керованостi КС і спостереженостi дій користувачів.

Кожна функція може бути реалізована одним або більше внутрішніми механізмами, що залежать від конкретної КС. Водночас одні й ті ж самі механізми можуть використовуватись для реалізації кількох послуг. Наприклад, для розробника слушно реалізувати і адміністративне і довірче керування доступом єдиним набором механізмів.

Реалізація механізмів може бути абсолютно різною. Для реалізації функцій захисту можуть використовуватись програмні або апаратні засоби, криптографічні перетворення, різні методи перевірки повноважень і т. ін. Вибір методів і механізмів практично завжди залишається за розробником. Єдиною вимогою залишається те, щоб функції захисту були реалізовані відповідно до декларованої політики безпеки і вимог гарантій.

Для реалізації певних послуг можуть використовуватись засоби крипто-графічного захисту. Криптографічні перетворення можуть використовуватись безпосередньо для захисту певної інформації (наприклад, при реалізації послуг конфіденційності) або підтримувати реалізацію послуги (наприклад, при реалі-зації послуги iдентифікації і автентифікації). Згідно із аконодавством створення переліку вимог, сертифікація і атестація систем шифрування покладається на відповідний уповноважений орган виконавчої влади. Ця діяльність регламентується “Положенням про порядок здійснення криптографічного захисту інформації в Україні”.

2. Реалізація комплексу засобів захисту

До реалізації КЗЗ пред'являється ряд вимог.

По-перше, КЗЗ повинен забезпечувати безперервний захист об'єктів КС. Не повинно існувати можливості одержати доступ до об'єктів КС в обхід КЗЗ. КЗЗ, що реалізує політику безпеки, має бути безперервно захищений від злому і несанкціонованої модифікацiї. Жодна КС, що реалізує функції захисту, не може вважатись такою, якщо базові апаратні і програмні механізми, що реалізують політику безпеки, самі є суб'єктами для несанкціонованої модифікації або заміни.

По-друге, КЗЗ повинен мати модульну структуру. На рівні розгляду архітектури КС "модульність" означає, що КЗЗ має бути реалізований як набір відносно незалежних частин. Кожна з цих частин повинна взаємодіяти з іншими тільки через добре визначені iнтерфейси. На рівні розгляду архітектури КЗЗ "модульність" означає, що КЗЗ має бути спроектовано як набір логічних груп програмного і апаратного забезпечення так, щоб кожна група вирішувала певні завдання. Для ПЗ, наприклад, в простішому випадку під цим слід розуміти, що подібні функції мають бути зосереджені в певних вихідних файлах. Під жорсткiшими вимогами слід розуміти використання приховання даних, iнкапсуляцiї та інших механізмів, що дозволяють мати впевненість, що кожний модуль вирішує єдине завдання і що всі дані, якими він оперує, або визначені всередині і доступні як локальні, або передаються як параметри або схожим чином. Будь-яка взаємодія між компонентами повинна здійснюватись тільки через відомі і описані канали (iнтерфейси). Оскільки не в усіх випадках це можливо, то за умови забезпечення відповідних гарантій реалізації використання глобальних змінних допускається, хоч і не рекомендується. Посилення вимог до модульностi КЗЗ приводить до необхідності побудови КЗЗ відповідно до принципів пошарової архітектури: КЗЗ має бути спроектовано як набір груп функцій (шарів), що взаємодіють тільки з сусідніми нижнім і верхнім шарами.

3. Концепція диспетчера доступу

При реалізації КЗЗ використовується концепція диспетчера доступу. Ця концепція не єдино можливий метод, проте є найбільш опрацьованою теоретично і перевіреною на практиці.

Диспетчер доступу характеризується трьома атрибутами:

- забезпечує безперервний і повний захист;

- достовірний (захищений від модифікації);

- має невеликі розміри.

Це означає, що диспетчер доступу має бути завжди активним і повинен контролювати всі запити на доступ до будь-якого захищеного об'єкта, який піддається впливу. Диспетчер доступу має бути захищений від модифікацiї, що для програмної реалізації звичайно вважається ізоляцією домену КЗЗ від доменів інших процесів. І, нарешті, диспетчер доступу повинен мати невеликі розміри, щоб код (реалізація) був зрозумілим і його можна було перевірити в процесі оцінки. Термін "невеликий" (або "мiнiмiзований ") є відносним. На практиці це означає, що диспетчер доступу не повинен складати весь КЗЗ, а повинен включати мінімально необхідний набір механізмів, що безпосередньо реалізують перевірку легальностi запитів на доступ і, можливо, реєстрацію цих запитів.

Головна мета диспетчера доступу — забезпечення відомої точки проходження всіх запитів всередині КС і досягнення гарантії того, що потоки інформації між об'єктами-користувачами, об'єктами-процесами і пасивними об'єктами відповідають вимогам політики безпеки.

Класичний погляд на диспетчер доступу полягає в тому, що він служить бар'єром між інформацією, до якої хоче одержати доступ користувач, і самим користувачем. Диспетчер доступу дозволяє або забороняє доступ відповідно до того, чи є запит авторизованим. Рішення приймається на підставі перевірки атрибутів доступу користувача, процесу і пасивного об'єкта.

Узагальненням концепції диспетчера доступу є ідея герметизації, коли кожний об'єкт як би герметизовано диспетчером доступу, що утворює навкруги нього непрониклу оболонку. Кількість захищених (що знаходяться всередині оболонки) об'єктів може вар’юватись від одного об'єкта до всіх об'єктів системи. Таке подання є розширенням класичного підходу для розподілених і об'єктно-орієнтованих систем.

Методи реалізації концепції диспетчера доступу можуть бути різними. Незалежно від реалізації диспетчер доступу повинен забезпечити неможливість доступу до об'єкта в обхід механізмів захисту, перевірку наявності у користувача і/або процесу прав доступу до об'єкта і реєстрації подій, що відбуваються. Найбільш широке розповсюдження одержала реалізація класичного погляду на диспетчер доступу, яка називається "ядром захисту".

Специфічні практичні вимоги до організації систем захисту інформації в автоматизованих банківських системах (АБС) висунуті НБУ в „Положенні про організацію операційної діяльності в банках України” [16]:

1. Заходи контролю за системою автоматизації обліку мають передбачати перевіряння:

- відповідності програмно-технічних комплексів вимогам нормативно-правових актів Національного банку;

- виконання вимог розробників програмно-технічних комплексів щодо технічного та технологічного забезпечення;

- виконання вимог щодо організації захисту інформації під час користування програмно-технічними комплексами згідно з нормативно-правовими актами Національного банку та вимогами розробників систем захисту інформації.

2. Банки мають забезпечувати контроль за системою автоматизації обліку та перевіряти відповідність програмно-технічних засобів вимогам нормативно-правових актів Національного банку.

Програмно-технічні засоби, що застосовуються банками в процесі їх діяльності, мають відповідати їх функціональним, технологічним вимогам, а також вимогам щодо інформаційної безпеки тощо.

3. За допомогою програмно-технічних засобів має забезпечуватися:

- хронологічне та систематичне відображення всіх операцій на аналітичних рахунках бухгалтерського обліку на підставі первинних документів;

- своєчасне та повне відображення всіх операцій відділення банку (філії) на балансі цього банку;

- дотримання правил складання і подання фінансової та статистичної звітності банків;

- взаємозв'язок даних синтетичного та аналітичного обліку;

- накопичення та систематизація даних обліку в розрізі економічних показників, потрібних для складання звітності;

- автоматизований розрахунок економічних показників, що визначені відповідними методиками Національного банку;

- можливість оперативного аналізу фінансової діяльності банку в розрізі структурних підрозділів;

- інтегрованість з електронними системами інформаційного обміну Національного банку;

- інтегрованість з іншими складовими системи автоматизації банку, можливість отримувати інформацію про здійснені операції в будь-якому розрізі;

- уніфікація програмно-технічних рішень та технологій для структурних підрозділів банку;

- можливість нарощування функціональних характеристик програмного забезпечення, а також його адаптація в разі зміни законодавчої бази щодо облікових операцій.

4. Під час застосування програмно-технічних засобів має передбачатися таке:

- реалізація принципу надання користувачам необхідних повноважень;

- доступ з робочого місця працівника лише до тієї інформації, що потрібна користувачу для безпосереднього виконання його обов'язків;

- можливість докладного попереднього аналізу всієї вхідної інформації до часу її відображення в обліку;

- реалізація правила "двох рук" (операція не може бути ініційована та виконана одним користувачем системи), за винятком операцій, що здійснюються платіжними та іншими автоматизованими системами;

- реалізація банківського продукту згідно із затвердженою технологією оброблення інформації;

- надання користувачам повідомлення про наявність викривленої та/або суперечливої інформації;

- можливість автоматичного визначення джерела надходження суперечливої інформації та термінового інформування відповідних працівників банку про це і блокування роботи користувачів чи робочих місць до часу надання їм дозволу на проведення подальшої роботи;

- прийняття користувачами правильного рішення про те, яке з джерел інформації слід вважати сумнівним, а яке - достовірним;

- неможливість ігнорування інформації, що надійшла з будь-якого джерела;

- автоматичне присвоєння протягом одного операційного дня кожній операції певного ідентифікатора (номера). Цей ідентифікатор (номер) має вноситися до відповідного електронного документа;

- надійність та здатність до швидкого відновлення робочого процесу в разі виникнення технічних неполадок. Наявність резервного накопичення та зберігання всієї інформації для забезпечення відновлення роботи банку внаслідок виникнення форс-мажорних та інших непередбачуваних обставин або в разі ліквідації банку;

- автоматизація роботи з архівами системи. Можливість ознайомлення з будь-якою потрібною архівною інформацією протягом терміну її зберігання, у тому числі в розрізі структурних підрозділів банку (філій, відділень тощо). У цьому разі виконуються лише операції з перегляду, пошуку та формування вихідних документів;

- архівація - регламентна або позапланова (у разі потреби).

5. Програмне забезпечення банку має відповідати таким вимогам інформаційної безпеки:

- наявність системи захисту інформації, яку не можна відключити і неможливо здійснити оброблення інформації без її використання;

- забезпечення належного захисту інформації під час її передавання між різними підсистемами формування та оброблення інформації;

- для автоматизованих систем, які функціонують у режимі "клієнт-сервер", доступ користувачів до бази даних має відбуватися лише через додаткове програмне забезпечення, за допомогою якого здійснюється автентифікація осіб, яким дозволено користуватися цією базою даних;

- автентифікація користувача на кожному робочому місці та під час здійснення будь-яких операцій;

- забезпечення блокування роботи на кожному робочому місці під час багаторазових спроб (не більше трьох) неправильного введення паролю, якщо використовується парольний захист;

- наявність безперервного технологічного контролю за цілісністю інформації та накладання/перевіряння цифрового підпису на всіх банківських документах на всіх етапах їх оброблення;

- передавання електронних банківських документів, втрата або несанкціоноване ознайомлення з якими може завдати збитків банку, його відокремленим підрозділам або клієнту банку, відповідними каналами зв'язку електронною поштою або в режимі on-line лише зашифрованими з обов'язковим наданням підтвердження про їх отримання;

- обов'язкова реєстрація всіх спроб доступу, усіх операцій та інших дій, їх фіксація в автоматизованій системі в захищеному від модифікації електронному журналі з постійним контролем його цілісності.

Крім того, банкам слід:

- суворо дотримуватися і перевіряти виконання вимог щодо технічного та технологічного забезпечення їх діяльності, зокрема розміщення програмно-апаратних комплексів на таких комп'ютерах, що мають забезпечити їх надійне функціонування;

- уживати заходів для забезпечення безперебійного електроживлення та наявності резервних каналів зв'язку;

- перевіряти виконання вимог щодо організації захисту інформації в програмно-технічних комплексах згідно з нормативно-правовими актами Національного банку та вимогами розробників систем захисту інформації.

До приміщень банків, в яких обробляється банківська інформації НЬУ висунуті специфічні вимоги, викладені в „Правилах з технічного захисту інформації для приміщень банків, у яких обробляються електронні банківські документи” [12]:

1. Приміщення з обмеженим доступом - приміщення, у яких розташовані робочі місця з комп'ютерною технікою, обробляються електронні банківські документи, що містять відомості з грифом "Банківська таємниця", та інша електронна інформація, доступ до якої обмежений банком;

2. Комутаційні кімнати - приміщення, у яких розташовано телекомуніка-ційне обладнання, що забезпечує функціонування локальних і корпоративних мереж банку, а також зв'язок з іншими установами та мережами загального користування;

3. Серверні приміщення - приміщення, у яких розташовані сервери баз даних, сервери прикладних програм, файлові сервери тощо, на яких обробляються та зберігаються електронні банківські документи і бази даних.